La seguridad es uno de los elementos fundamentales de cualquier comunicación. Por un lado debemos estar seguros de que nos estamos conectando donde creemos que nos estamos conectando. Por otro lado nadie más que nosotros debemos poder interpretar la información que se está transmitiendo. Para utilizar Internet con seguridad no es necesario ser un experto pero si que es conveniente tener claras ciertas ideas, seguir ciertas pautas e interpretar la información de seguridad que nos proporcionan nuestras aplicaciones. En esta página se describen las amenazas más frecuentes y la manera de prevenirlas.

El primer paso para enviar la información con seguridad es protegerla para que, en el caso de que alguien intercepte nuestra comunicación, esta sea imposible de entender. Esto se hace así porque nosotros no controlamos el camino que recorren nuestros paquetes de información. A veces mandamos un correo electrónico a una persona que está en la mesa de al lado y el correo viaja por tres países. Esto no es un caso raro si no algo muy habitual, internet permite conexiones muy rápidas entre países y un proveedor de correo electrónico puede dar servicio a todo el mundo desde un solo país. Los países que encuentra en su camino nuestro correo electrónico pueden ser varios y todo se realiza en segundos.

Para proteger nuestra información utilizamos la «encriptación». La encriptación es modificar la información de manera que esta sea ininteligible pero cualquiera que la intercepte. El receptor de la información puede recuperarla utilizando un pequeño dato que solo conocen el transmisor y el receptor. Vamos a poner un ejemplo:

-

Tenemos que enviar la frase «este mensaje no se puede leer»

-

Vamos a utilizar un «algoritmo de encriptación» que consiste en desplazar la letra en el alfabeto tantas veces como indique la «clave de encriptación» que, en este caso va a ser 7.

-

Por lo tanto nuestro mensaje encriptado será «lz lgsltzhplgtvgzlgwalklgrlly». El espacio sería el carácter que iría antes de la letra «a»

- Realizando el paso contrario, desplazar hacia arriba en el alfabeto las letras, volvemos a recuperar el mensaje original

- Si no conocemos la clave de encriptación, aun conociendo el algoritmo, nos dificulta mucho averiguar la información original.

Normalmente los algoritmos utilizados en internet son públicos y el dato oculto en nuestra comunicación es la clave de encriptación. Los algoritmos son lo suficientemente complejos para que, aun conociendo el algoritmo, sea imposible averiguar la información sin la clave. Esto podemos darlo como cierto ya que no solo hay hackers y servicios secretos intentando «romper» estos algoritmos. También hay universidades e investigadores que publican inmediatamente cuando un algoritmo es vulnerable. Como veremos más adelante los métodos utilizados para espiarnos son otros.

Algoritmos de clave compartida

Son los más sencillos y consisten en que los dos interlocutores comparten la clave de encriptación. Esta clave se utiliza tanto para encriptar la información como para desencriptarla. El punto crítico es transmitir a nuestro interlocutor la clave ya que, si es interceptada, nuestra información es vulnerable. La seguridad de la clave se mide en número de bits. Una clave de 64 bits hoy en día podría ser vulnerable, un ordenador podría probar con todas las posibles claves de 64 bits (184 mil billones) y ver con cual se desencripta. Una vez averiguada la clave nuestra comunicación es vulnerable. Si nuestra información es importante alguien puede emplear un ordenador potente en averiguar nuestra clave. Hoy en día se suelen utilizar claves de 256 bits por lo que un ordenador puede emplear años en probar las 10 elevado a 77 posibles claves. En cualquier caso, seguro que pronto empezamos a ver claves de encriptación de 512 bits.

Algoritmos de clave pública

Como hemos indicado el punto crítico en un comunicación es cuando se manda la clave compartida. Otro caso es cuando nos conectamos, por ejemplo a un banco. Si el banco mandase su clave a todos los clientes esta no sería segura ya que la podría conocer cualquiera. Para solucionar estos problemas se crearon los algoritmos de clave pública. El algoritmo contempla dos claves. Cuando se encripta con una se desencripta con la otra. Por lo tanto nuestro banco puede hacer publica una de sus claves y mantener en secreto la otra. Para comunicarnos con el banco encriptamos con la clave publica y el banco desencripta con la privada. Para el camino inverso el banco encripta con la privada y nuestra aplicación desencripta con la pública. Estos algoritmos utilizan claves de 1024 bits o incluso 2048 bits para asegurar totalmente la comunicación pero, al ser más complejos, se utilizan solo en los momentos iniciales de la comunicación para compartir información de seguridad. Una vez compartida se utiliza un algoritmo de clave compartida más rápido y sencillo.

Certificado

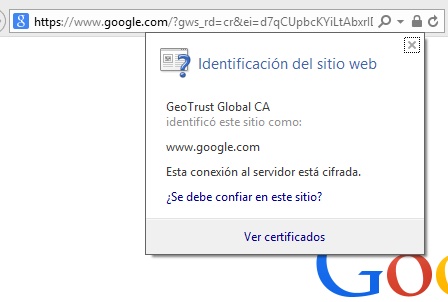

Un certificado es una manera segura de enviar una clave pública. Cuando nos conectamos a un sitio seguro este nos envía su certificado. Este certificado contiene la clave pública, la dirección para la que fue emitido e información adicional del sitio. Todo ello va encriptado con la clave pública de una entidad certificadora. Por lo tanto hay una entidad de reconocido prestigio que garantiza que nos estamos conectando donde creemos que nos estamos conectando y que la información de seguridad que estamos recibiendo es real. Estas empresas se denominan Autoridad Certificadora o Certification Authority (CA). Algunos ejemplos son VeriSign, Entrust, e incluso Google. A continuación se muestran algunos ejemplos de certificados utilizados en conexiones web seguras. La información es relativamente fácil de encontrar en nuestro navegador buscando la información de seguridad de la página.

Pulsando en el candado comprobamos que la entidad certificadora es GeoTrust Global. Pulsando en «Ver certificados» podemos obtener información adicional.

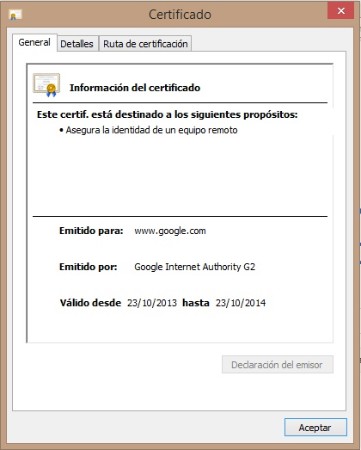

En la primera pestaña vemos que el certificado se ha emitido para la dirección www.google.com. Si estamos recibiendo este certificado de otro servidor nuestro navegador nos daría un aviso de que podemos tener un problema de seguridad y de que podemos estar conectados a un sitio distinto del que nos pensamos. El certificado está emitido por el propio Google pero esta información parece distinta de la que hemos visto en la imagen anterior. La explicación está en la pestaña «Ruta de certificación»

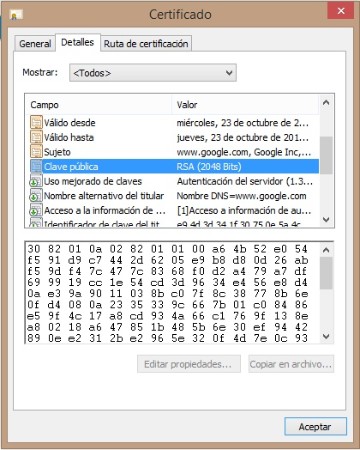

Google es un entidad certificadora autorizada por GeoTrust Global. Esto es bastante normal, cuando una empresa tiene que emitir muchos certificados solicita a una entidad certificadora el permiso para emitir certificados. La entidad certificadora, en este caso GeoTrust, certifica que los certificados emitidos por Google son de confianza. Por último podemos ver algunos detalles adicionales en la pestaña «Detalles»

Aquí podemos ver la clave pública del servidor. Lo importante en este caso es que es una clave de 2048 bits. Más que suficiente en nuestros días. Normalmente debe ser 1024 o más.

Amenazas

A continuación se describen algunas de las amenazas mas comunes y la manera de prevenirlo. La prevención es lo más importante ya que, una vez que somos víctimas de ella, la solución es muy complicada y necesitaremos un técnico con experiencia o incluso, en los casos más graves, una intervención policial.

Virus

Existen muchos tipos de ellos denominados con nombres exóticos como troyanos, gusanos, hidras, etc. El virus o también llamado «malware» es un programa que se ejecuta sin que nosotros nos demos cuenta con dos objetivos: reproducirse y realizar un daño. El daño puede ser solo molesto mostrando publicidad continuamente pero también puede ser muy peligroso detectando las páginas web que vemos y, en caso de que sea un banco, enviar nuestras pulsaciones a los delincuentes que han creado el virus. ¿Cómo nos llega este programa a nuestro ordenador? Las vías habituales son los ficheros adjuntos en el correo electrónico (a veces de amigos cuyo ordenador está infectado) y la instalación de programas de dudosa procedencia, habitualmente de programas P2P como eMule, Ares, Torrent, etc. La prevención es siempre la misma: instalar lo antes posible en nuestro ordenador un programa antivirus. Este programa detectará la presencia del virus y evitará que se active. Ejemplos de programas antivirus son Kaspersky, TrendMicro, McAfee, Panda, Symantec, etc. Existen programas antivirus gratuitos pero, en principio, no son una buena solución. Detrás de un antivirus comercial hay una empresa preocupada de que se actualice en cuanto se detecta una amenaza nueva. Esto no es así en un programa gratuito y, por lo tanto, la seguridad es inferior. Tenemos que tener en cuenta que continuamente están apareciendo virus en internet y nuestro programa antivirus tiene que estar continuamente actualizándose para conocer esas nuevas amenazas. Además, algunos programas gratuitos antivirus o que revisan nuestro ordenador son realmente un fraude y llevan un virus en su interior.

BotNet

Se podría decir que es un tipo de virus pero hay una diferencia fundamental: su objetivo no es dañar nuestro ordenador si no utilizarlo para atacar otros ordenadores. Un BotNet se reproduce y se extiende de la misma manera que un virus pero suele quedar latente esperando ordenes. En un momento determinado recibe una orden externa de que debe realizar un ataque y utiliza nuestro ordenador para dicho ataque. El ataque puede ser desde enviar spam, intentar acceder a un servidor de una empresa o gobierno, hasta realizar continuamente accesos a una página web para saturarla. Normalmente los delincuentes que los manejan esperan hasta que haya un gran número de ordenadores infectados para que el ataque sea más efectivo. Muchas veces hay millones de ordenadores infectados y, cuando se envía la orden de atacar, el ataque se produce desde millones de ordenadores y es muy efectivo, pudiendo saturar y echar abajo cualquier página web, saturar de spam o conseguir entrar en un servidor. La policía no puede encontrar el causante real del ataque ya que estos vienen de ordenadores cuyos usuarios no son conscientes de lo que está ocurriendo. La solución para proteger nuestro ordenador es la misma que en el caso de los virus: un antivirus comercial.

Phishing

Es un fraude que pretende engañarnos para obtener nuestras claves de acceso a nuestro banco. Recibimos un correo electrónico con la apariencia de que nos lo ha enviado nuestro banco. En este correo, utilizando argumentos de todo tipo, se nos solicita que enviemos nuestros datos de acceso al banco. Si cometemos el error de enviarlos acceden con nuestros datos a nuestra cuenta y retiran todo nuestro dinero. En algunos casos el fraude es más elaborado incluyendo en el correo un enlace a una página similar a la de nuestro banco. En el correo nos piden que nos conectemos y nosotros lo hacemos utilizando este enlace y pensando que estamos accediendo a nuestro banco. La página falsa recoge nuestros datos de acceso y, a continuación, los delincuentes los utilizan para transferir nuestro dinero a otra cuenta. Podemos pensar que se puede buscar a los delincuentes por la cuenta destino de la transferencia, de ninguna manera, el dueño de la cuenta no suele saber nada y es utilizado por los delincuentes como intermediario. La mejor prevención es NUNCA enviar nuestros datos de acceso a nuestro banco y NUNCA acceder a la página web de nuestro banco mediante un buscador o un enlace en un correo electrónico. Siempre debemos teclear a mano la página web de nuestro banco en el navegador.

Spam

Esta amenaza es más molesta que peligrosa. Consiste en enviarnos continuamente publicidad a nuestra dirección de correo electrónico. Las direcciones origen cambian continuamente por lo que no nos permite filtrar fácilmente dicha publicidad. Habitualmente la publicidad suele ser a su vez una estafa por lo que intentan que compremos artículos que luego no recibimos o, al comprarlos con nuestra tarjeta de crédito, realizan un uso fraudulento de ella. Hoy en día todos los gestores de correo tienen un filtro de detección de spam, aun así, este no es perfecto y algunos nos llegan. Otras veces el filtro detecta un correo auténtico como spam. Para ayudar a este filtro los programas de correo tienen una opción para marcar un correo como spam. Con eso el filtro antispam se va actualizando y mejorando. Regularmente debemos revisar la carpeta de spam por si hay algún correo detectado incorrectamente. En ese caso el programa de correo tiene también la opción para indicar que ese correo no es spam.

Man in the middle

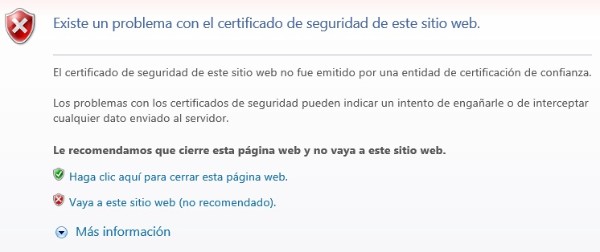

Normalmente esta amenaza se denomina con su nombre en inglés. Esta estafa consiste en colocar un servidor en internet que hace de pasarela con el servidor de un banco. Este servidor fraudulento reenvía nuestros paquetes al servidor real del banco y su respuesta nos la reenvía a nosotros. Por lo tanto aparentemente estamos conectados al banco porque todo funciona como esperamos. El problema es que este servidor está registrando todo lo que hacemos incluidos usuario, claves e información bancaria. Nuestra conexión es segura pero solo hasta el servidor fraudulento. Este servidor establece un nuevo tramo seguro hasta el servidor del banco y todas las comunicaciones son inseguras dentro de él. Para evitar esta amenaza tenemos que acostumbrarnos a escribir la dirección de nuestro banco en el navegador, nunca hay que utilizar un buscador para encontrarla, un servidor web fraudulento podría estar mejor posicionado en el buscador que la dirección de nuestro banco. Tampoco debemos utilizar un enlace de un mail que hemos recibido ya que podría ser un mail fraudulento con una apariencia normal pero con un enlace a un servidor fraudulento. A veces nuestro navegador se da cuenta de ello porque la dirección no cuadra con lo que aparece en el certificado. En estos casos nos muestra un mensaje como el siguiente o similar.

En este caso debemos de tener mucho cuidado y comprobar cuidadosamente a donde nos estamos conectando. Si este mensaje nos aparece en la página web de nuestro banco debemos de cerrar el navegador y comprobar como hemos llegado a este sitio.